In questo lavoro* sulle Infrastrutture Critiche viene messa in evidenza la stringente necessità di proteggere le IC da numerose minacce e viene esposto il contenuto del Decreto Legislativo 61/2011, con cui l’Italia ha recepito la Direttiva 114/08 CE, Direttiva che “stabilisce una procedura

d’individuazione e designazione delle IC europee e un approccio comune per la valutazione della necessità di migliorarne la protezione al fine di contribuire alla

protezione delle persone”.

Le innovazioni che hanno caratterizzato il XX secolo in tutti i settori dell’attività umana hanno certamente contribuito a migliorare la qualità della nostra vita. In quest’ottica, ad esempio, definiscono un certo livello di “qualità di vita” i servizi di fornitura dell’energia, la tutela della salute, il sistema dei trasporti, il sistema bancario. La fruibilità di questi “servizi” di base è ormai data per scontata, tanto è vero che, nel caso non fossero più disponibili, non sapremmo più come comportarci. La protezione delle Infrastrutture Critiche è quindi divenuta indispensabile per la rilevanza che quel “complesso di opere e servizi pubblici” ha nella vita dei cittadini e dello Stato.

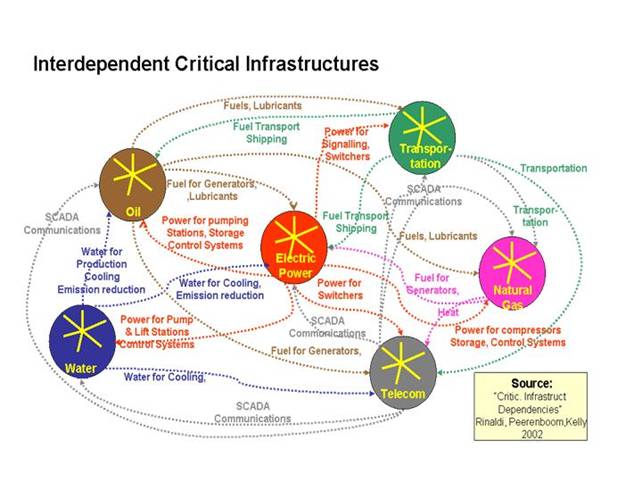

Un elemento che aggiunge complessità e urgenza al tema della protezione delle IC è associato alle dipendenze che le legano reciprocamente; a causa di tali dipendenze, per il corretto funzionamento di una infrastruttura è necessario che altre infrastrutture forniscano in modo adeguato nel tempo e nello spazio il loro apporto in termini di qualità dei servizi e dei prodotti.

Lo scenario delle dipendenze tra Infrastrutture Critiche, già in sé complesso, si è negli ultimi anni ulteriormente complicato (liberalizzazione del mercato, esternalizzazione di servizi e forniture, uso dei sistemi ICT (Information and Communication Technology). Quindi, un’interruzione o un malfunzionamento nella fornitura di un servizio può causare interruzioni a catena con ripercussioni in settori spesso apparentemente non correlati.

* di Luisa Franchina, Alessia Amodio, Francesco Unali

pubblicato su Information Security, n.8 gen-feb 2012

COMMENTS